반응형

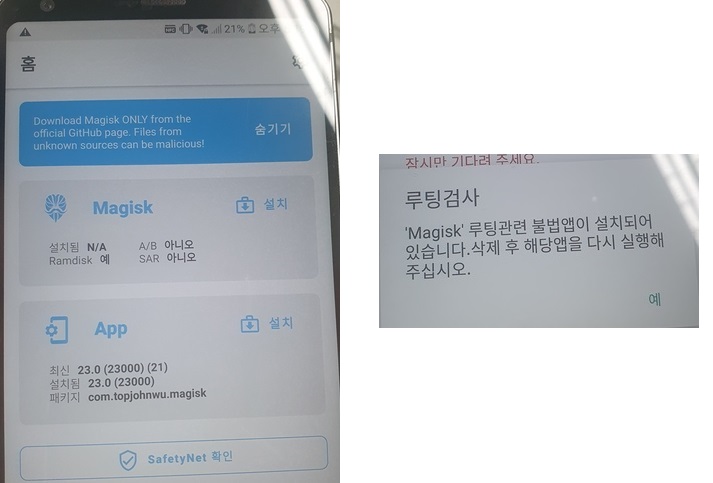

Magisk: 루팅/권한 관리/모듈 설치/루팅 상태 숨김 등 각종 부가 기능을 지원하는 앱

JEB Android Decompiler: Dalvik 바이트 코드를 Java 소스 코드로 디컴파일하는 도구

ADB Tools: Android 기반 장치를 디버깅하는 도구

JEB Android Decompiler: Dalvik 바이트 코드를 Java 소스 코드로 디컴파일하는 도구

ADB Tools: Android 기반 장치를 디버깅하는 도구

1. 루팅할 모바일 기기에 magisk 앱 설치 후 특정 앱 접근 시 루팅 탐지 확인, adb를 통해 root 접근 가능 확인

※ magisk 설치: https://magiskmanager.com/downloading-magisk-manager

2. 루팅된 모바일 기기를 PC와 연결 후 adb 툴을 이용하여 A앱 추출

> adb shell pm list packages -f | findstr [ 앱 패키지 이름 ]

> adb pull [앱 패키지 이름] [PC로 복사]

> adb shell pm list packages -f | findstr [ 앱 패키지 이름 ]

> adb pull [앱 패키지 이름] [PC로 복사]

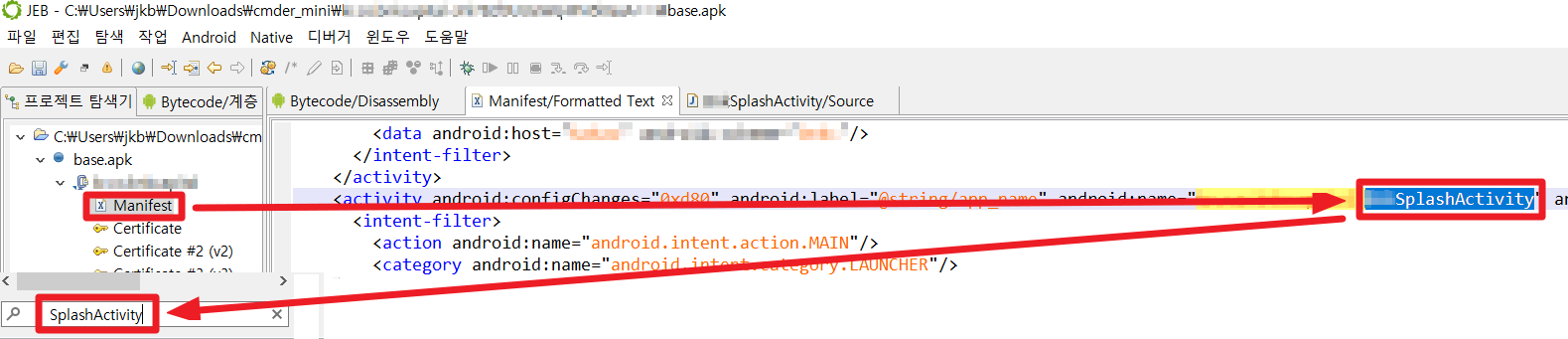

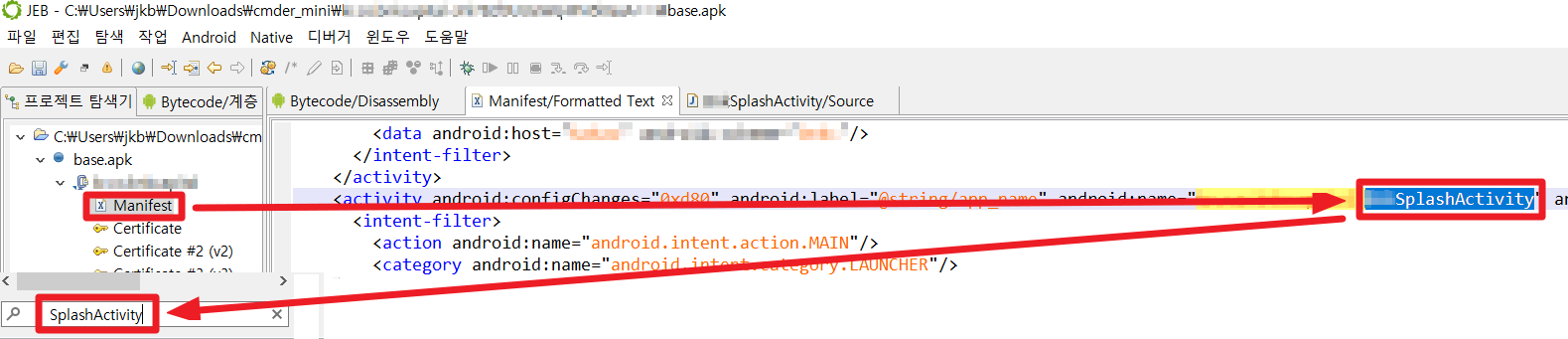

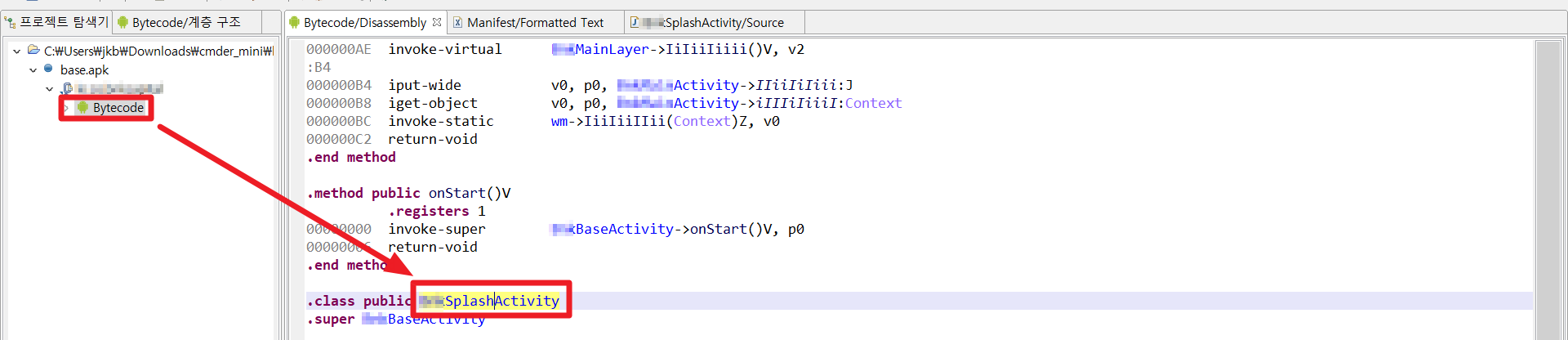

3. 추출한 apk 파일을 JEB에 올리고 Manifest 파일에서 액티비티 클래스 확인 후 해당 클래스를 검색

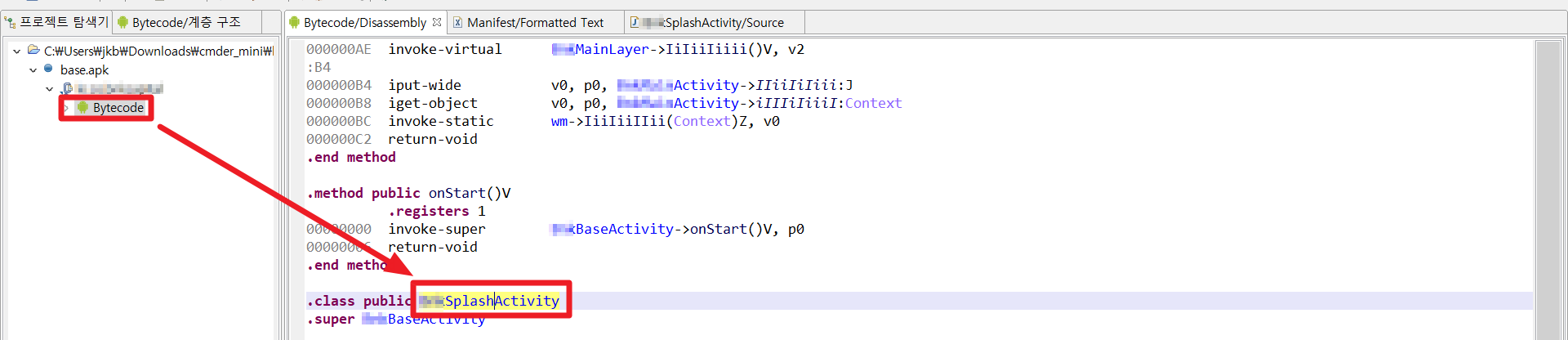

4. 패키지 내 Bytecode에서 SplashActivity 클릭 후 탭(Tab) 버튼을 눌러 디컴파일 진행

5. 자바 소스코드로 디컴파일된 것을 확인, 이후 루팅 탐지 솔루션 우회를 진행하면 된다.

반응형

'해킹-보안 > 모바일' 카테고리의 다른 글

| 안드로이드 앱 교육 1일차 (0) | 2021.12.21 |

|---|---|

| adb 명령어 및 앱 서명 방법 (0) | 2021.12.21 |

| IOS 앱 개념 정리 (기본 인터페이스 및 Lifecycle) (0) | 2021.12.15 |

| 안드로이드 앱 개념 정리(4대 컴포넌트, Lifecycle) (0) | 2021.12.15 |

| DIVA - 안전하지 않은 데이터 저장 (0) | 2020.12.09 |