반응형

보이스피싱 피해 사례

ex) 폰 액정이 깨져서 수리비용이 필요한데 보험 처리때문에 인증번호 확인을 위해 앱 설치가 필요하다..

2. 개인정보 유출을 빌미로 원격제어 앱 설치 유도

ex1) 허위 결제 문자를 보낸 뒤 카드 도용 여부를 확인하기 위해 앱 설치가 필요하다..

ex2) 금감원, 검찰 등을 사칭하여 휴대폰이나 계좌가 범죄에 연루됐는지 검사가 필요하다며 앱 설치 유도

위와 같은 방식으로 범죄자는 원격제어 앱 설치 유도 후 인터넷 뱅킹을 통해 개인정보 및 자금을 탈취한다.

원격제어 앱 실행 후 금융 앱에 접속하여 이체 한도를 올리고 범죄자들의 대포통장으로 이체를 하거나

보유 자산이 없는 경우 대출을 하여 이체를 했었던 사례도 존재한다.

금융위 보이스피싱 대응방안

금융기관에서는 피해자의 핸드폰이 원격 제어 중일 때 금융 앱 서비스 이용이 불가하도록 조치하여야 한다.

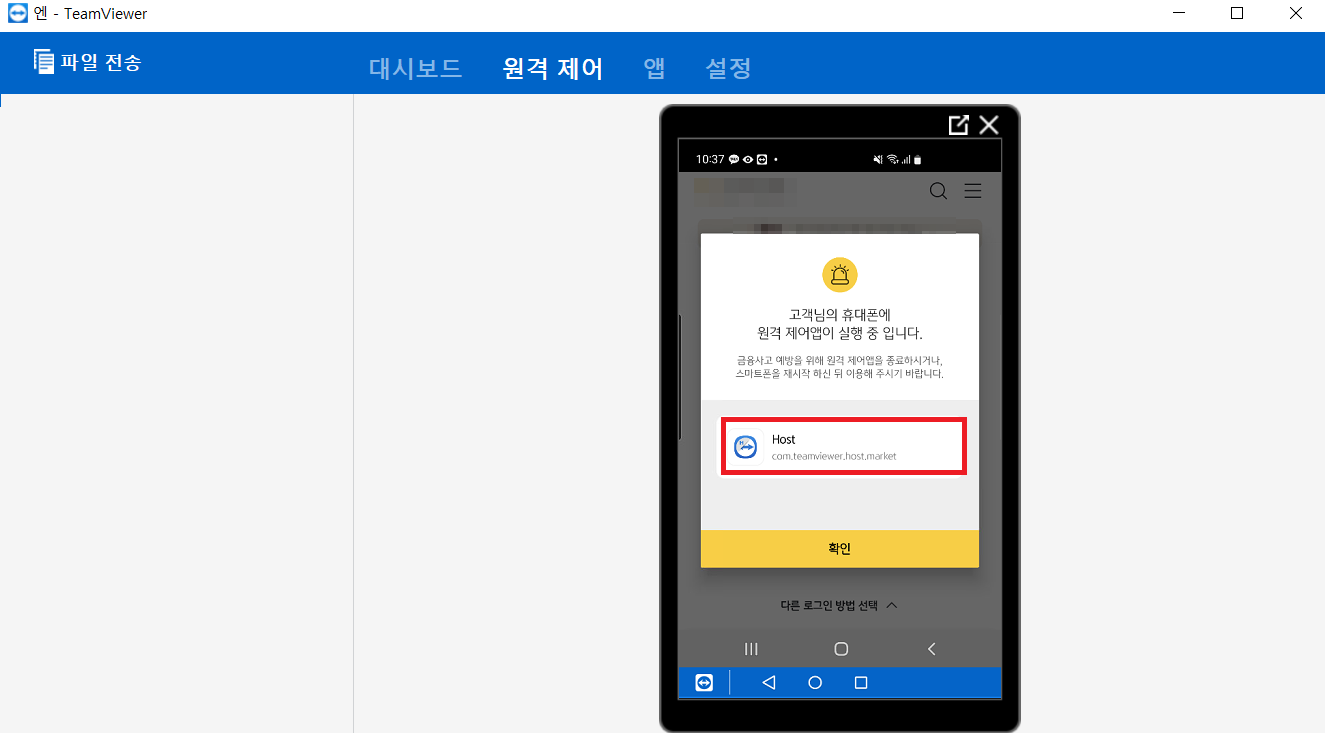

예시로 K사 은행 앱의 경우 원격 제어 앱(팀뷰어)을 통해 금융 앱 실행 시 서비스 이용이 불가하도록 조치되어있다.

원격제어 탐지 여부 점검

Teamviewer host, Teamviewer quicksupport, AnyDesk, Remoteview

iOS는 보안상 원격제어가 불가하며 모니터링만 가능

원격제어를 탐지하는 방법은 안랩의 mobile v3와 같은 보안 솔루션을 적용하거나 자체로 개발하는 방법이 있다.

솔루션 적용 이후 테스트해야할 것은 다음과 같다.

1. 원격제어를 한 상태에서 금융 앱 실행

1-1 원격제어 실행이 탐지만되고 앱이 종료가 되지 않는지 확인

1-2 블랙스크린으로 처리한 경우 터치 이벤트를 통해 실질적인 금융 거래 행위가 가능한지 확인

1-3 원격제어 탐지 후 앱이 즉시 종료되지 않아 그 사이에 금융 거래 행위가 가능한지 확인

2. 금융 앱을 실행하고 원격제어하여 거래 메뉴 실행

2-1 거래 관련 메뉴(이체, 대출, 계좌개설 등) 진입 시 앱 종료 여부 확인

2-2 거래 관련 메뉴를 통해 거래 실행 시 앱 종료 여부 확인

실시간으로 원격 제어 앱을 탐지하는 경우 메뉴 진입하기도 전에 금융 앱이 종료되므로 양호

디지털 취약 계층 지원을 위해 고객센터와 같은 메뉴는 원격 허용이 가능하지만 그 외에 거래 관련 메뉴는

차단하여야 한다.

반응형

'해킹-보안' 카테고리의 다른 글

| HTTP Parameter Pollution 취약점 (0) | 2023.02.09 |

|---|---|

| XST(Cross-Site Tracing) - HTTP TRACE 메소드 취약점 (0) | 2023.02.09 |

| Android 시스템 영역에 Fiddler 인증서 설치 (0) | 2022.09.06 |

| office 인증 툴 없이 오피스 인증 (0) | 2022.08.27 |

| wireshark 터미널에서 패킷 캡쳐 (0) | 2022.07.21 |