반응형

HTTP Parameter Pollution

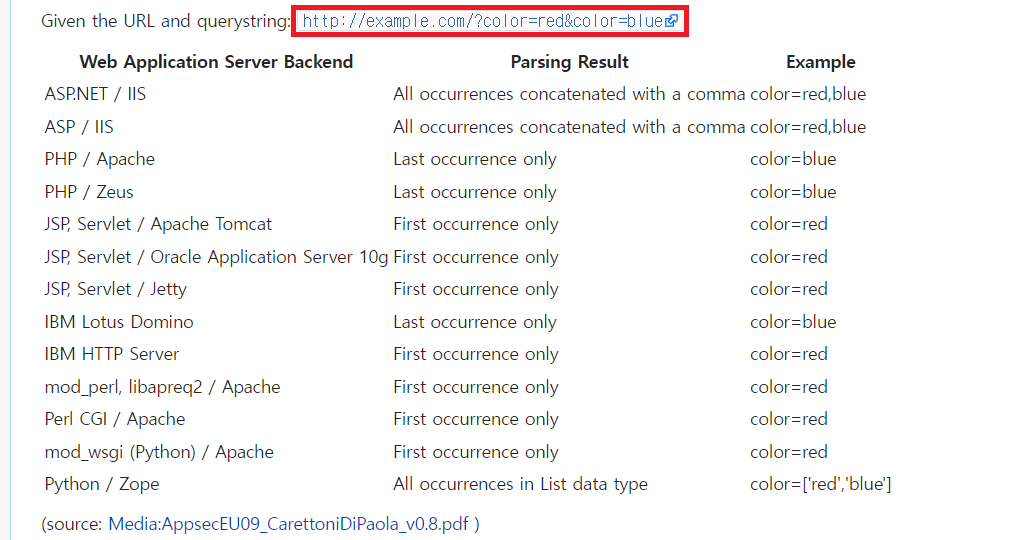

중복된 파라미터를 해석하는 방식은 웹 서버마다 차이가 존재한다.

HPP 취약점을 이용한 사례는 다음과 같다.

1. 이용자 인증 우회

user123이 admin으로 권한 상승을 위해 uid 값에 admin을 입력하였으나 인증 우회 불가

https://a.com/auth.php?uid=user123 -> https://a.com/auth.php?uid=admin

uid 파라미터를 중복으로 삽입하여 admin을 입력 시 인증 우회 가능

https://abc.com/auth.php?uid=user123&uid=admin

2. 도메인 검증 우회

xss 취약점을 통해 악성 사이트로 redirect를 시도하였으나 도메인 검증으로 인해 접근이 불가한 경우

url 파라미터를 중복으로 삽입하여 우회 가능

https://a.com/redir.php?url=https://trusted.com&url=@hacker.com

예시

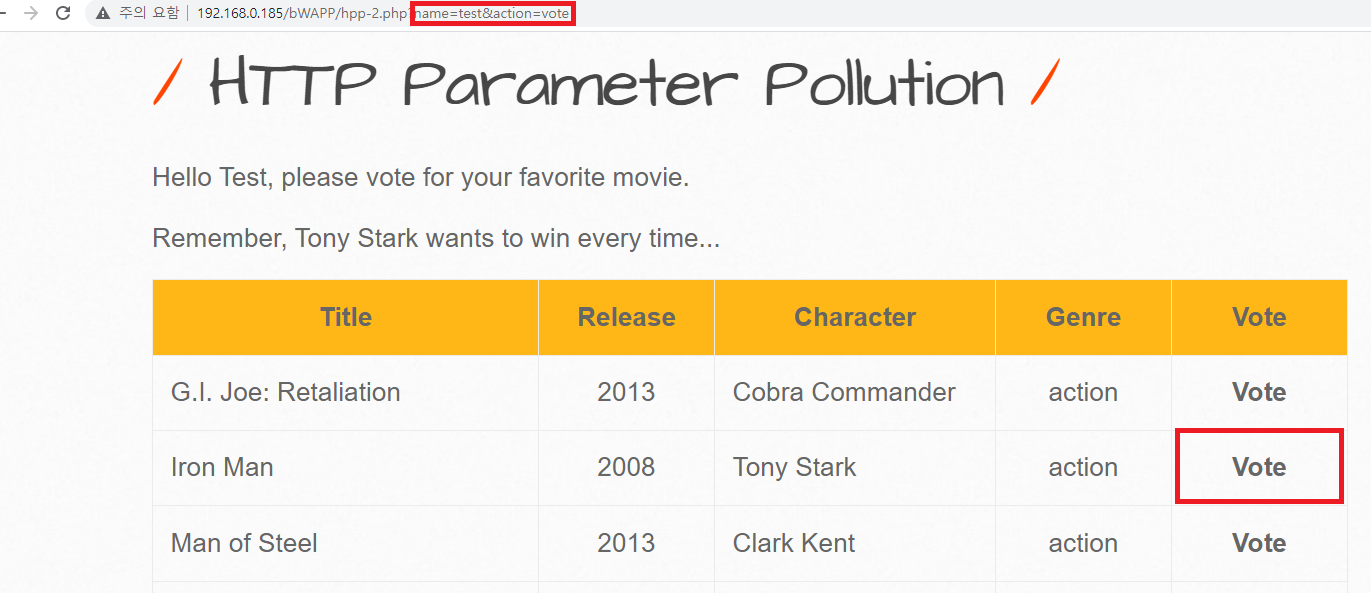

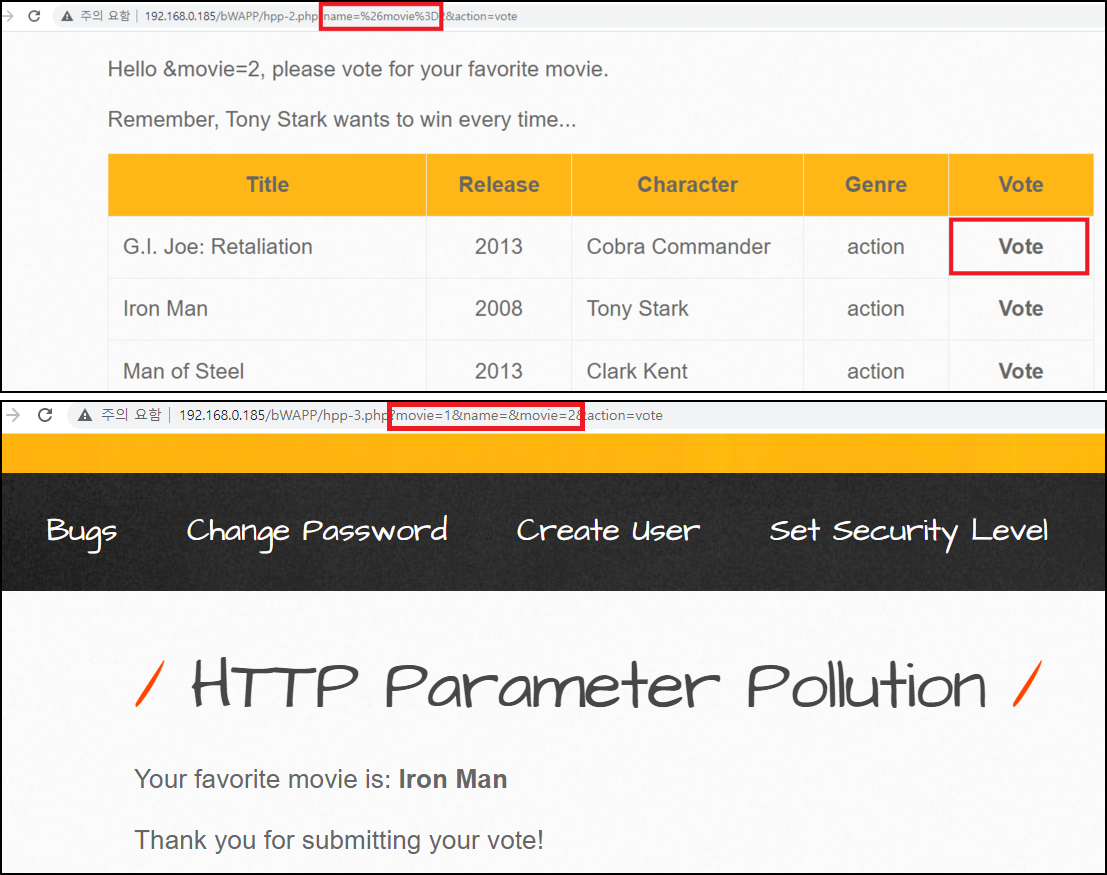

2. name 파라미터 값에 자신이 입력한 닉네임이 삽입되며 Vote를 통해 관심있는 영화에 투표하기("Iron Man")

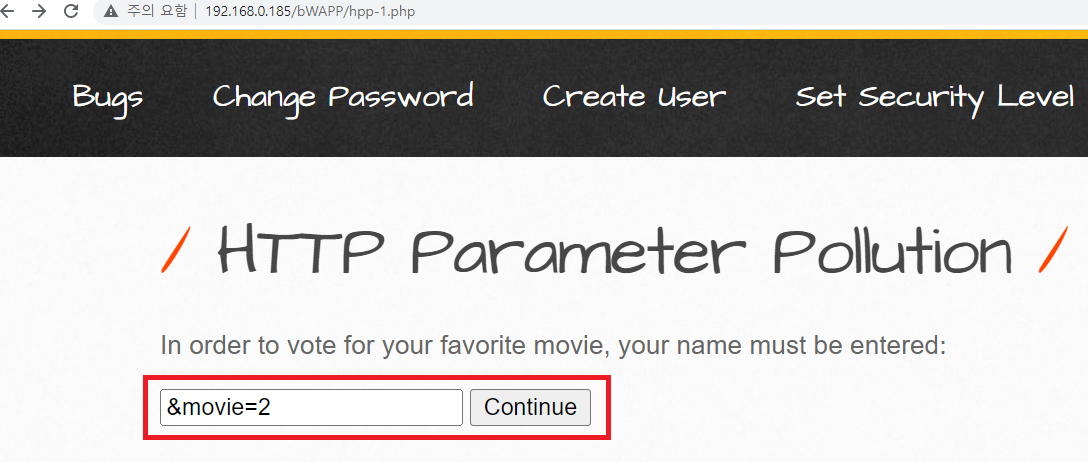

4. 다시 닉네임을 입력하는 페이지로 이동하여 어떤 영화를 투표하더라도 2번 영화("Iron Man")가 투표되도록

중복된 파라미터("&movie=2")를 삽입

Url: hpp-2.php?name=&movie2&action=vote

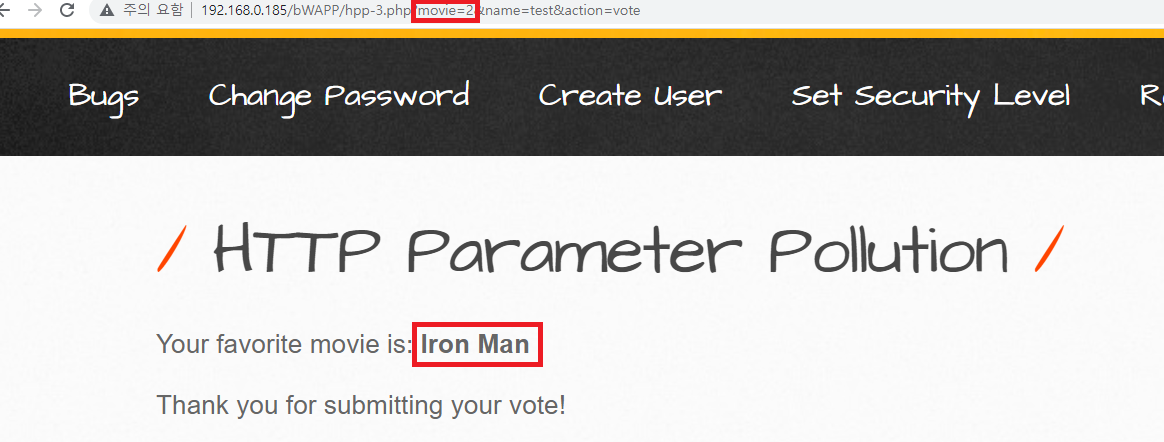

5. 사용자는 movie가 1번인 영화를 투표하였으나 HPP 취약점으로 인해 기존의 파라미터("movie=1")가 무시되고

중복으로 입력한 파라미터가 해석되어 2번 영화가 투표됨

Url: hpp-3.php?movie=1&name=&movie=2&action=vote

반응형

'해킹-보안' 카테고리의 다른 글

| CVE 모음 (0) | 2024.06.01 |

|---|---|

| chat gpt 검열해제하기(탈옥) (1) | 2023.03.25 |

| XST(Cross-Site Tracing) - HTTP TRACE 메소드 취약점 (0) | 2023.02.09 |

| 원격 앱을 이용한 보이스피싱 대응방안(금융기관) (0) | 2023.02.08 |

| Android 시스템 영역에 Fiddler 인증서 설치 (0) | 2022.09.06 |